Seu CEO faz uma videochamada inesperada no WhatsApp, pedindo ajuda urgente para que você envie-o uma cópia de um contrato com o seu maior cliente. Parece estranho, mas é o CEO, então você envia o contrato. Você pode pular as etapas habituais de autorização, já que o CEO foi claro sobre a urgência. Alguns dias depois, fica claro que todas as informações sigilosas do contrato foram enviadas aos criminosos.

Os cibercriminosos frequentemente adotam novas tecnologias emergentes e estão utilizando modelos de linguagem avançados (LLM) e IA generativa (gen AI) para sofisticar operações de engenharia social. Recentemente, isso tem gerado golpes corporativos com ‘deepfake’, onde funcionários são contatados, geralmente pelo WhatsApp e cada vez mais por videochamadas, supostamente por superiores, pedindo pagamentos imediatos ou transferência de informações confidenciais. Esta é uma técnica de golpe antiga usando tecnologia moderna.

À medida que os criminosos começam a realizar essas operações em maior escala, espera-se um aumento nos golpes com deepfake. As organizações e seus funcionários precisarão estar atentos a essa ameaça e aprender como identificar e relatar contatos suspeitos. Essas novas técnicas de engenharia social podem visar o roubo de dinheiro e informações confidenciais, mas também podem ser usadas para infiltrar sistemas. Dependendo do prejuízo resultante, tanto as apólices de cibersegurança quanto de crimes podem ser acionadas por um evento desse tipo.

Protegendo o setor de energia contra-ataques cibernéticos

O setor de energia é um alvo de alto risco para ciberataques. Entre 2019 e 2023, mais de um em cada dez ciberataques teve como alvo organizações de energia, segundo o Índice de Inteligência de Ameaças X-Force 2024 da IBM. O malware foi o tipo de ataque mais comum, representando 43% dos casos, com o ransomware representando 22%.

À medida que o setor avança para um futuro de baixo carbono e emissões zero, as organizações de energia aumentarão sua dependência de cadeias de suprimentos, sistemas inteligentes e sistemas integrados de TI e tecnologia operacional. Proteger esses sistemas grandes e complexos, apresentam desafios únicos. Por exemplo, caso ocorra um incidente na cadeia de suprimentos, as organizações podem ficar sem poder para influenciar os prazos de recuperação.

Felizmente, o mercado de seguros cibernéticos desenvolveu várias soluções personalizadas para organizações de energia, tanto de uma perspectiva não física quanto física. O mercado pode fornecer cobertura para impactos cibernéticos comuns, como um ataque de ransomware que interrompe operações, mas também pode ser estendido para proteger ativos físicos, como um ataque cibernético que causa um incêndio. Para aproveitar essas ofertas, é essencial realizar uma revisão abrangente das coberturas cibernéticas e de propriedade.

Destaque das tendências cibernéticas

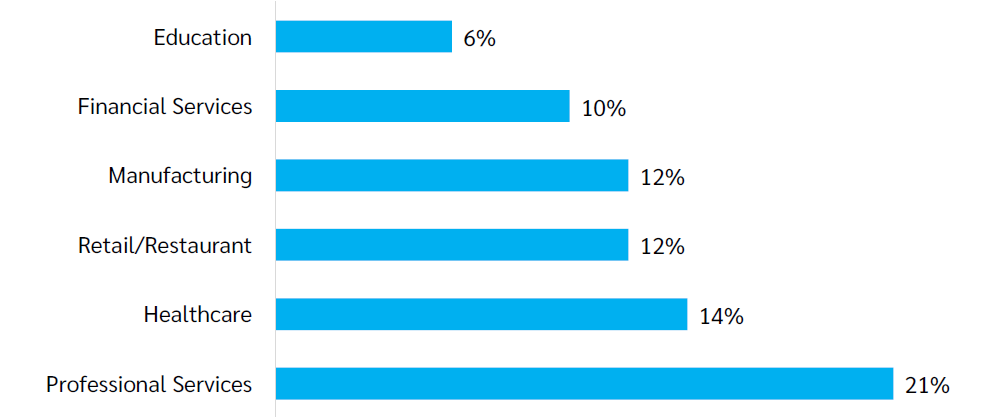

O setor de energia é um alvo de alto risco para o estudo mensal apresentado pela Kroll CTI Spotlight Trends Report, de Maio de 2024, baseados em dados de mais de 3.000 incidentes de cibersegurança, demonstra que os setores mais impactados com ciberataques são:

Destaque das tendências cibernéticas

Incidentes por Setor

Principais indústrias impactadas

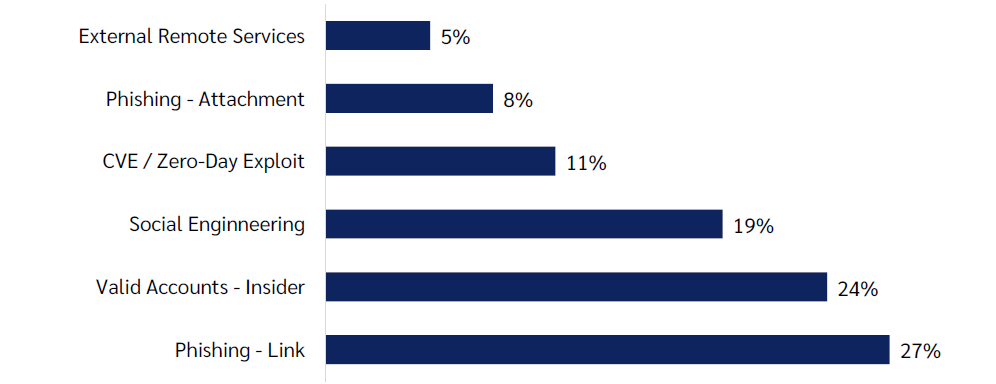

No mesmo relatório, os acessos iniciais utilizados pelos cibercrimonosos são:

Comprometimento Drive-By: Comprometimento via um site legítimo.

Serviços Remotos Externos: Comprometimento via serviços de acesso remoto, como VPNs.

Adições de Hardware: Adição de dispositivo de computação para obter acesso.

Exploração CVE / Zero-Day: Exploração de uma vulnerabilidade conhecida ou anteriormente desconhecida em um software existente.

Phishing – Anexo: Uso de malware anexado a um email.

Phishing – Link: Uso de links em um email que levam à perda de credenciais e/ou download de malware.

Comprometimento da Cadeia de Suprimentos: Ataque em pontos fracos dentro da cadeia de suprimentos de uma organização (por exemplo: vulnerabilidade de terceiros).

Engenharia Social: Tentativa de obter acesso a informações pessoais ou financeiras de alguém por meio de manipulação (por exemplo: Vishing e personificação por email).

Contas Válidas – Insider: Uso de credenciais conhecidas/ legítimas ou acesso não revogado por um insider.

Métodos de Acesso Inicial

Principais Vetores